El proceso es similar a una desintoxicación: poco a poco vas tomando consciencia de cómo te has estado relacionando con la tecnología exponiendo tu privacidad y ves que no hay vuelta atrás si quieres ser libre en el sentido más amplio de la palabra.

Esta toma de conciencia que he experimentado me ha recordado al lema de los electroduendes, en la bola de cristal: desenseñar a desaprender cómo se deshacen las cosas.

Os lo explico: a medida que investigas, preguntas y te documentas sobre el uso de las herramientas libres y la defensa de la privacidad, descubres que hay personas que comparten contigo tus mis preocupaciones e inquietudes, y que te ayudan desinteresadamente en hacerte el camino más fácil.

Jürgen Telkmann:Privacy is not a crime Licencia CC (BY-NC 2.0)

Y así, van pasando los días, y sin darte cuenta, ves que sólo que usas herramientas de comunicación libres y que ya no hay vuelta atrás:

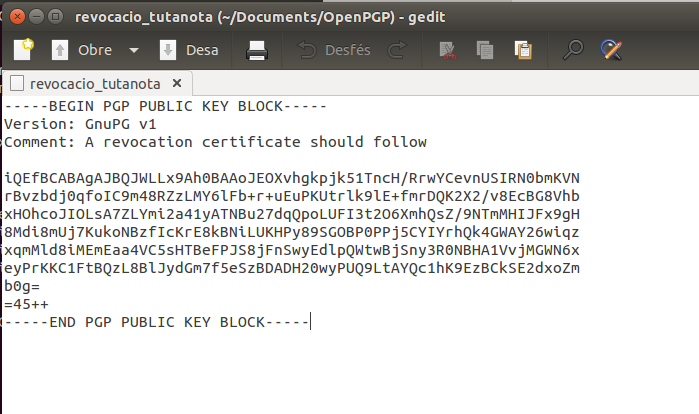

– Uso de aplicaciones de mensajería libres como telegram (centralizada) y otras preferiblemente descentralizadas y federadas como los clientes de XMPP (JABBER): (Converstations, Gajim…) , con su cifrado OTR u OpenPGP incluido.

– Participar en Redes sociales libres y federadas como es gnusocial (agradezco a Liamngls el tutorial para añadir el botón de compartir en WordPress).

– Utilizar móviles y tables rooteados, con un recovery y sistema operativo libre (cyanogenmod, replican), sin ningún rastro de google y sólo con aplicaciones libres, respetuosas con la privacidad del usuario (descargadas de la tienda de aplicaciones F-DROID o directamente desde las webs de los desarroladores), y con posibilidad de usar cifrado con OpenPGP, clientes VPN (Bitmask) y aceso a la red TOR (Orbot + Orweb) y i2p.

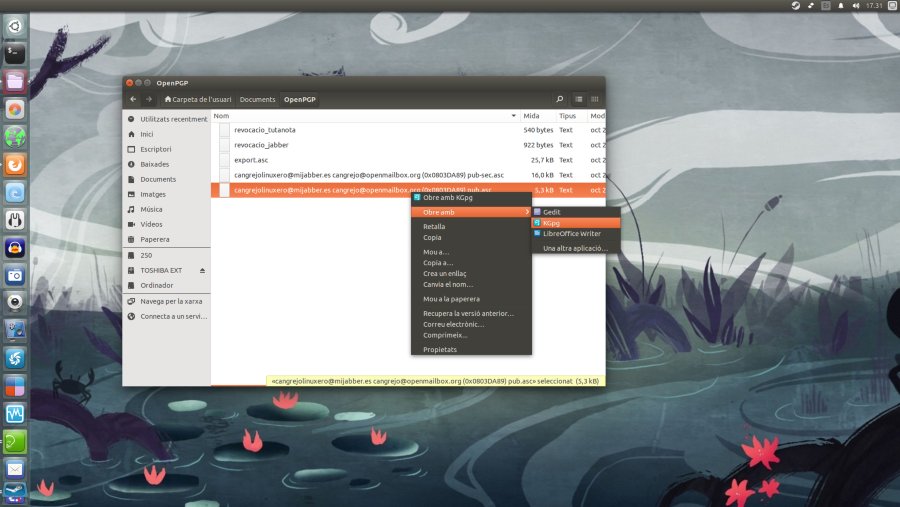

– Sistema operativo en el ordenador GNU/Linux exclusivamente (Windows desapareció del todo hace unos meses). En mi caso es un ubuntu (nadie es perfecto). Se acabó la excusa de que era para los juegos o para trastear con el móvil.

– Cliente de voz Mumble, tanto para PC como móvil, libre y cifrado para comunicación de voz. En él grabamos las charlas de killallradio.tk y participamos en talleres y charlas.

– Correo electrónico adecuado a nuestras nuevas inquietudes, tienes donde elegir: tutanota, riseup, openmailbox, protonmail.

– Grabar los podcasts de devuanita en formato OGG y subirlos a www.archive.org (en IVOOX sólo se pueden escuchar en MP3).

– Redescubrir el mundo de las criptomonedas con Faircoin, moneda nacida para la cooperación y que tiene un carácter justo y solidario. Os recomiendo a todos que os descarguéis en el monedero (móvil o PC) y que contribuyáis a su uso y a su difusión.

– Uso de herramientas colaborativas como FSFE Etherpad (imprescindible para los guiones de los podcasts), o los PADS de riseup o el binario.net

– Servicios de almacenamiento en la nube como Owncloud, que funciona como complemento de Openboxmail.

Para acabar e ir desintoxicándose del virus privativo y tomar conciencia stallmaniana les recomiendo los siguientes podcasts de radios libres:

– Tecnoparanoids (Faircoin, más Faircoin, rootear móviles…)

– Autodefensa informática

Estas son mis herramientas que uso para preservar mi intimidad y defender mi privacidad. Aprender a usarlas no es ningún sacrificio, al contrario, son retos divertidos, con los que conoces gente altruista y aprendes sobre tecnología.

Utilizándolas en tu día a día te sientes más seguro, limpio y feliz.

Y así, de forma tenue y casi poética, empieza el camino hacía una revolución binaria y silenciosa.

… — .-.. .- -. — .–. ..- . -.. — –..– -.-. — -. .- — .. –. .- … … .. .-.-.-

(homenaje a la gente de elbinario.net)